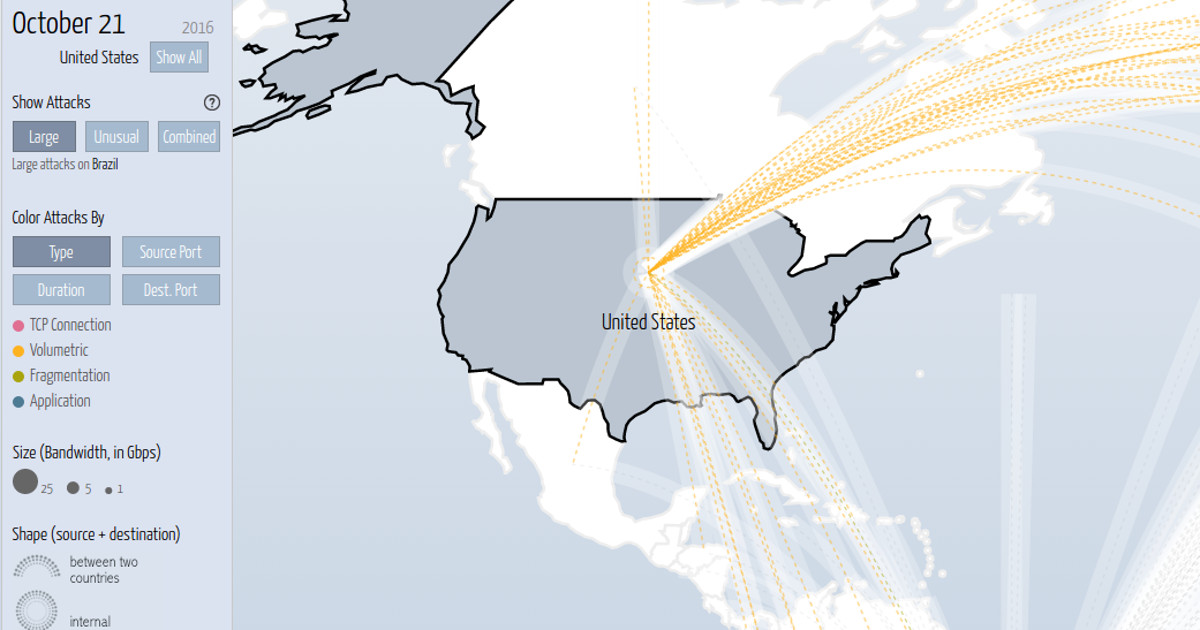

Ayer 21 de octubre de 2016, nuestra red Internet sufrió uno de los golpes más duros en su historia. Intentaré explicar la gravedad de esta situación con una descripción conceptual para luego abordar la seriedad con la que debe tomarse lo acontecido.

El ataque fue de Denegación de Servicio (DDoS) y clasificado como volumétrico. Este tipo de ataques consiste en inundar con paquetes de datos una red para afectar su ancho de banda. El destino del ataque claramente no fue cualquier red en este caso, fue un medular proveedor de servicio de DNS, llamado Dyn.

Operación de DNS

El servicio de DNS es un servicio clave de la red Internet, ayuda a traducir nombres de equipos ("hostname" en inglés) entendibles por humanos, a direcciones IP. Por ejemplo, cuando usted digita "jonathan.vargas.cr" (hostname) en el navegador, un servidor DNS es contactado para traducir ese nombre a la dirección IP (108.170.141.165) a la cual su navegador realmente se conectará.

Este mecanismo de traducción, es conocido como "resolución de nombres". Internet está soportada por una gigante cantidad de servidores DNS (domain name server) en distintos niveles jerárquicos que son consultados para resolver direcciones IP. Por facilidad, las personas y las aplicaciones que creamos suelen usar nombres de equipos en vez de direcciones IP.

Cuando un hostname intenta ser resuelto, la aplicación del usuario (un navegador, por ejemplo) consulta a un servidor DNS usualmente en la red local; si éste no cuenta con una respuesta, le consulta a otro, quien le consulta a otro más arriba en la jerarquía, hasta llegar a dar con una respuesta.

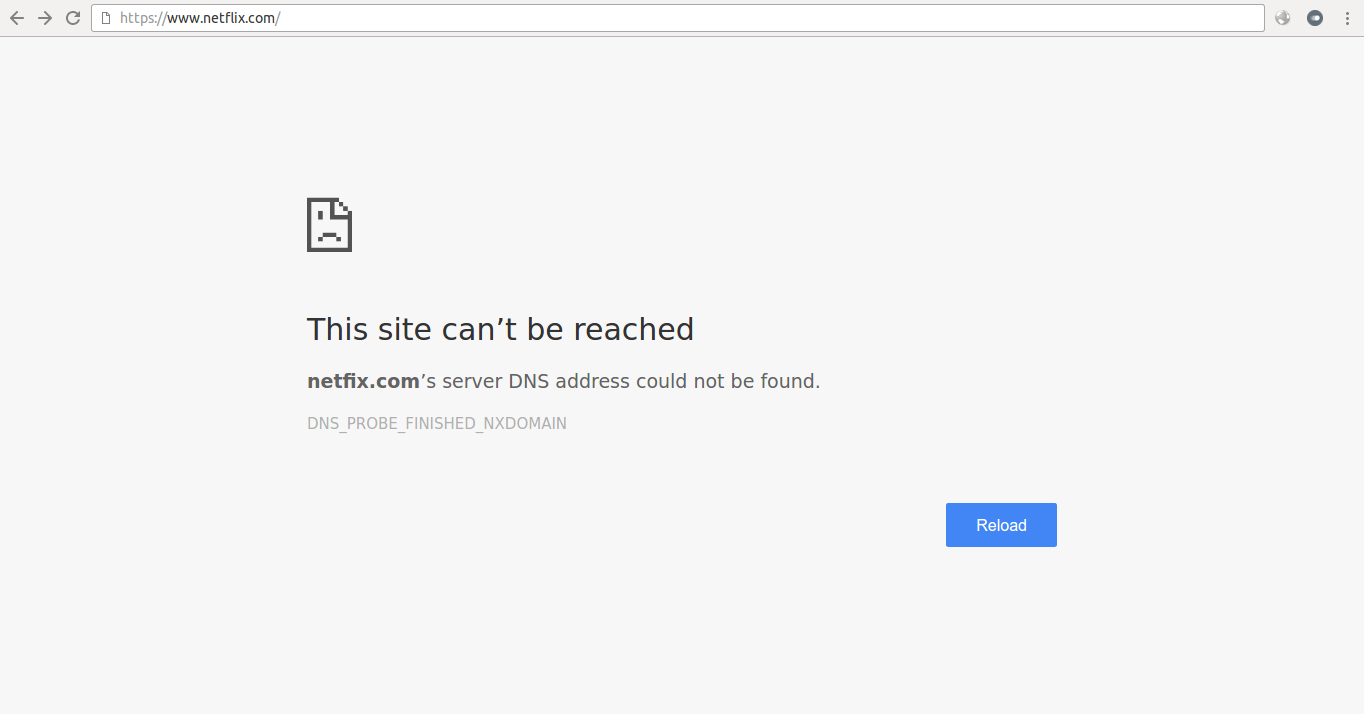

Podemos imaginarnos que se trata de una especie de directorio telefónico distribuido y en jerarquía. Si un hostname no es resuelto, es decir, no se logra obtener la dirección IP correspondiente, entonces el destino de la conexión será desconocido y por tanto la misma no se llevará a cabo. En su navegador, obtendrá un error de resolución de nombres, o "host name not found".

Propagación y Caché

Ahora bien, dado que la mayoría de conexiones a otros equipos en Internet se establecen a partir de la traducción de un hostname a una dirección IP, un fallo en el servidor DNS que resuelve estos nombres significa que otros equipos o aplicaciones no podrán conectarse a los equipos que desean (Amazon.com, Netflix.com, Spotify.com, GitHub.com, Twitter, etc).

Afortunadamente, casi la totalidad de servidores DNS el Internet posee un mecanismo de caché, que consiste en guardar una copia de las respuestas que obtiene de otros servidores DNS durante cierto lapso de tiempo, usualmente de 1 a 24 horas, de modo que la consulta a estos servidores sea más eficiente y se reduzca la carga de trabajo en los mismos.

El problema de esto, es que si un DNS no logró contactar a otro servidor DNS de nivel superior, la respuesta negativa que obtiene también es almacenada en la caché, por lo que también son propagadas y conservadas por cierto tiempo. Por ello, aunque un fallo en un DNS de nivel superior haya sido resuelto, tardará un tiempo en que los resultados positivos se propaguen a otros DNS.

Descripción del Ataque

El ataque volumétrico se concentró en realizar una lluvia enorme de datos en la red de la compañía, debilitando su ancho de banda y por tanto la capacidad para que los servidores DNS que residen en los centros de datos de este proveedor pudieran resolver las consultas que normalmente realizan las aplicaciones de usuario y otros servicios en Internet.

Así, una significativa porción de millones de servidores DNS en Internet intentaban resolver nombres contra los servidores DNS de la compañía Dyn, los cuales al obtener una respuesta tardía, almacenaban en su caché la respuesta como fallida, propagando esta respuesta a las aplicaciones y usuarios de Internet por un tiempo considerable.

Este ataque impactó la imagen y negocio de muchas compañías. La resolución del problema requiere de una enorme capacidad de la compañía para detectar y echar abajo las conexiones masivas de los atacantes en el perímetro de su red, distinguiéndolas de las consultas normales. Esto es una tarea difícil, por lo que se explicará a continuación.

Origen del Ataque

Aunque los centros de datos de compañías como Dyn conocen del tema y han tomado precauciones para detectar aquellos paquetes de datos que podrían ser considerados dañinos o falsos, los atacantes intentan disimular sus ataques haciéndolos pasar como consultas normales a estos servicios.

Si los ataques se realizaran desde un mismo equipo o bloque de red, sería muchísimo más fácil detectarlos y aislarlos. Sin embargo los atacantes utilizaron botnets, que son redes enormes (más de 10 mil nodos) de estaciones de trabajo, dispositivos móviles y otros equipos conectados a Internet alrededor distribuidos alrededor de todo el mundo.

Para construir estas botnets, los atacantes aprovechan vulnerabilidades en equipos conectados a Internet y toman control de los mismos, de forma silenciosa, hasta que son activados por centros de control que les ordenan proceder con un ataque sistemático a dónde se les ordene, pasando desapercibidos por el perímetro de red y saturando la capacidad de respuesta de los servidores DNS.

Conclusiones del Ataque

Existen botnets realmente masivas que serán reutilizadas para fines similares en el futuro. Según el especialista en seguridad Brian Krebs, la botnet empleada en esta ocasión está mayoritariamente conformada por cámaras de video conectadas a Internet que fueron vulneradas.

Curiosamente, esta misma botnet y el software de control fueron utilizados recientemente para atacar el sitio de Krebs, quien lo resguarda detrás de servidores administrados por Akamai. Este ataque volumétrico, impactó la red consumiendo un ancho de banda cercano a los 600 Gbps, quizá el más grande de la historia.

Por otro lado, la magnitud de este nuevo ataque puso en evidencia la debilidad de los servicios medulares que conforman nuestro Internet ante nuevos ataques de estas redes, así como la disminuida capacidad de respuesta para resolverlos. La autoría intelectual del ataque aún es incierta, a pesar de que varios grupos organizados de atacantes han intentado acreditársela.

El crecimiento acelerado de Internet of Things (o en otras palabras, dispositivos conectados a Internet), significa que también aumenta el riesgo de que los atacantes tomen control de los mismos y aumenten la capacidad de las botnets para perpetrar nuevos y más poderosos ataques, lo que invita a reflexionar sobre medidas más estrictas de seguridad para los fabricantes y los mismos usuarios.